Have any questions?

+44 1234 567 890

IT-Compliance

IT-Compliance beinhaltet insbesondere die Absicherung von IT-Systemen vor Angriffen von Innen und Außen. Dazu stellt das Center for Internet Security (CIS) Benchmarks mit detaillierten Handlungsanweisungen zur Verfügung, wie IT-Systeme abzusichern sind. Benchmarks gibt es für alle gängigen Betriebssysteme und Softwares.

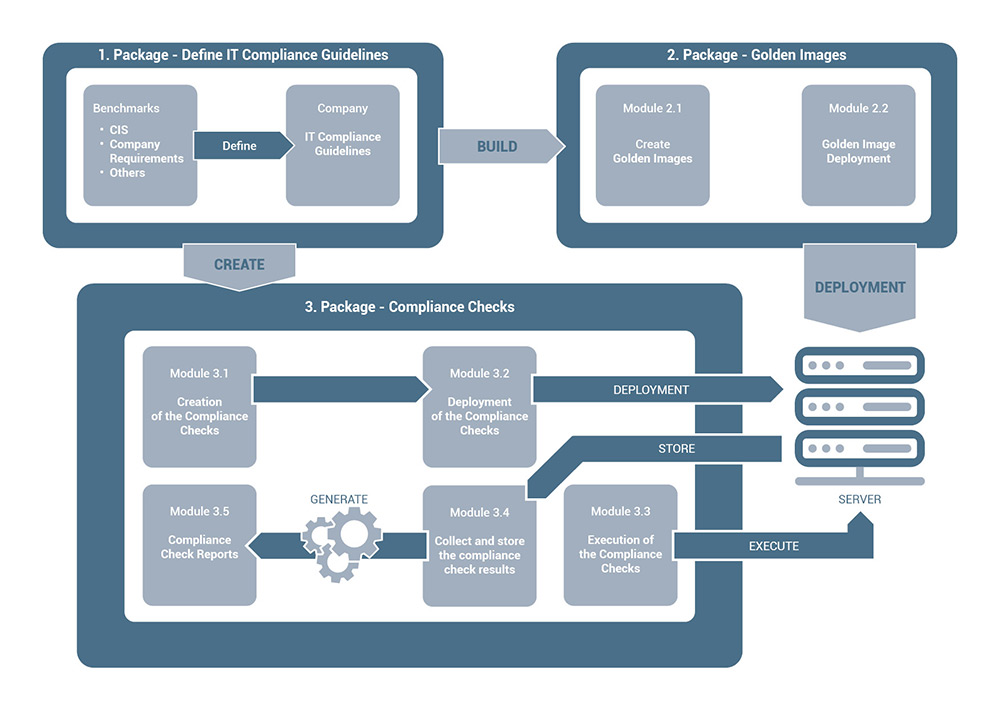

Wir prüfen und härten Ihre eingesetzten IT-Systeme nach Sicherheitsstandards des CIS oder eigener Compliance Regeln. Dafür bieten wir 3 Pakete mit mehreren Modulen, die Sie als Komplettpaket oder einzeln buchen können. Jedes einzelne Paket und Modul kann an Ihre eigenen Wünsche angepasst werden.

Auf Basis von CIS Benchmarks und Ihren eigenen Anforderungen erstellen wir Ihre Unternehmens-Compliance-Richtlinien für alle sicherheitsrelevanten IT-Systeme in Ihrem Haus.

Modul 2.1 – Golden Image Erstellung

Auf Basis der Compliance-Richtlinien aus Paket 1 erstellen wir sogenannte Golden Images, also gehärtete Abbilder Ihrer Software. Die Golden Images werden in den von Ihnen benötigten Zielformaten, wie zip, tar, Docker, rpm uvm. erstellt.

Modul 2.2 - Deployment der Golden Images

Manche Compliance-Richtlinien lassen sich erst beim Deployment umsetzen, z.B. weil Datei-Verzeichnisrechte gesetzt werden müssen. Dafür bieten wir Ihnen vordefinierte automatisierte Deployment-Verfahren für Ihre Anwendungen an, z.B. mit Ansible.

Modul 3.1 – Erstellung der Compliance-Checks

Auf Basis der Compliance-Richtlinien aus Paket 1 erstellen wir Skripte zum Überprüfen der Compliance-Richtlinien.

Die Basisfunktionalität der Skripte ist wie folgt:

- Es wird nach allen laufenden und nicht laufenden Instanzen einer Software gesucht

- Die Eigenschaften der gefundenen Softwareinstanzen werden ausgelesen, wie Versionsnummer, Installationspfade, …

- Für jede Instanz werden die Compliance-Checks ausgeführt

Die Skripte können auch um weitere Funktionalitäten erweitert werden, wie z.B. der Suche nach aktiven User-Accounts.

Modul 3.2 – Deployment der Compliance-Checks

Die Compliance Checks werden auf alle Server verteilt, dies kann automatisiert über Ansible oder andere, bei Ihnen eingesetzte Tools, erfolgen.

Modul 3.3 Ausführung der Compliance-Checks

Die Compliance Checks sollten regelmäßig - optimalerweise 1 mal am Tag - durchgeführt werden. Dies kann man z.B. per CRON-Job steuern.

Beim Ausführen der Skripte wird, je nach Software, folgendes durchgeführt:

- Sammeln aller Server-Informationen (Betriebssystem, ...)

- Suchen aller aktiven und nichtaktiven Instanzen der Software

- Auslesen der Instanz-Eigenschaften, wie z.B. Versionsnummer, Installationspfade, Konfigurationen, …

- Ausführen der Compliance Checks pro gefundene Instanz

- Ausführen weiterer Funktionalitäten, wie die Suche nach User-Accounts in der Software, …

- Speichern der Informationen auf dem Server, oder das Übermitteln der Daten an eine zentrale Datenbank

Modul 3.4 – Sammeln und Speichern der Compliance-Check Ergebnisse

Die Compliance-Check Ergebnisse müssen dann von allen Servern gesammelt und in einer zentralen Datenbank gespeichert werden.

Modul 3.5 – Reports

Aus der Datenbank können dann die für Ihr Unternehmen relevanten Compliance-Reports erstellt werden.

IT-Compliance